在浩瀚无垠的互联网中,有一个经常激发好奇心和无限遐想的地方——暗网。顾名思义,它有点神秘,也许还有点可怕。但让我们澄清一下对它的误解。

暗网是互联网中被故意隐藏的一部分。它就像互联网的地下网络,只能通过特殊的浏览器访问。尽管暗网的名字和声誉不祥,但它不仅仅是网络犯罪分子的藏身之地。它同时也是寻求避免迫害的活动家、寻求分享真相的举报者或重视隐私的普通人的避风港。

”暗网里“(anwang.li)提醒您,在您迈出进入这个数字“后巷”的第一步之前,必须强调遵守各国法律和道德影响的重要性。访问暗网并不是违法行为,但参与其中的某些活动肯定是违法的。这有点像走进一座隐藏角落的城市——探索是可以的,但误入歧途可能会让你陷入困境。

iPhone上访问暗网可能需要其他方法。但在这篇文章中,将重点关注Android和PC用户如何浏览互联网的这个隐藏部分。让我们一起揭开暗网的神秘面纱。

表网、深网和暗网有什么区别

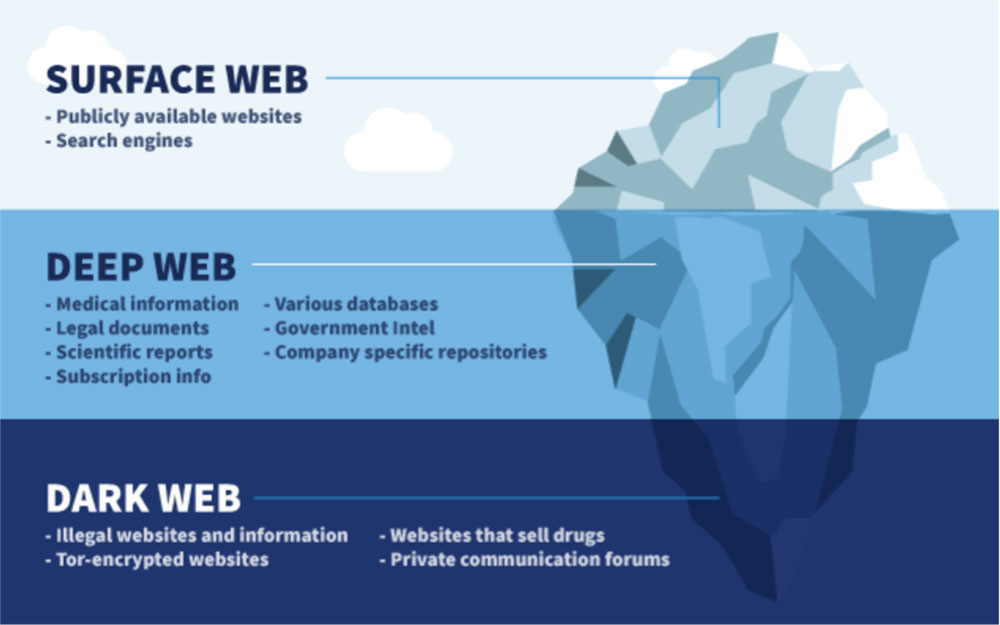

在深入研究之前,了解互联网的结构会很有帮助,互联网如一座冰山。在冰山的顶端,我们可以看到水面以上的表层网,也就是我们所熟知并每天都在使用的互联网部分。可以在这里找到Google、Facebook、维基百科等所有被标准搜索引擎收录的网站。

隐藏在表网之下的是深网,构成了冰山的大部分。深网包括所有未被搜索引擎收录的网页,包括收件箱中的电子邮件、网上银行的详细信息或付费专区背后的数据。隐藏这些数据并不一定是出于险恶用心,而主要是为了保护隐私和安全。

在最底层,我们找到了暗网。它是深网的一小部分,被故意隐藏,无法通过标准网络浏览器访问。在这里,用户可以匿名访问网站,这就引出了下一个问题。

人们为什么使用暗网?

暗网可能名声不好,但它不仅仅用于非法活动。它提供的匿名性使其成为许多合法和重要用途的宝贵工具。以下是一些例子:

- 隐私和言论自由:记者和活动家,特别是在有严格审查法的国家,经常使用暗网安全地交流和共享信息,而不必担心遭到报复。

- 举报反馈:暗网上的SecureDrop等平台为举报者提供了一种与媒体机构共享敏感信息的安全且匿名的方式。

- 学术研究:执法机构、研究人员和网络安全专家可能会在工作中使用暗网,调查网络犯罪、研究在线行为或了解安全威胁。

- 规避审查:在互联网访问受到限制的国家,暗网提供了绕过审查制度并自由访问信息的渠道。

因此,正如您所看到的,暗网并不全是阴影和犯罪——对于某些人来说,它也是自由的灯塔,照亮了穿越互联网黑暗深处的道路。

想象一下即将探索一个新的未知领域。当然,这很令人兴奋,但也充满了意想不到的危险。这正是冒险进入暗网的感觉。就像任何智能探险家一样,您需要安全装备——在这种情况下,一切都与网络安全措施有关。

数字生存工具包中的关键工具之一应该是虚拟专用网络(VPN)。将VPN想象成一个隐藏您在线活动的秘密隧道。它会加密您的数据(想想密码)并通过隐藏您的IP地址(本质上是您的设备在互联网上的ID)来隐藏您的位置。在暗网上,VPN可以成为您隐形的斗篷,为您提供多一层急需的匿名性和安全性。

接下来,考虑杀毒软件。暗网有时就像一条肮脏的小巷,您可能会在这里遇到各种网络威胁。杀毒软件就像您的私人保镖,可以在这些潜在威胁损害您的设备之前发现并消除它们。同样,防火墙充当警惕的哨兵,仔细检查进出系统的数据,并对任何可疑的东西关上大门。

最后,就像您在长途旅行之前定期保养汽车一样,请确保您的设备软件以及暗网浏览器是最新的。开发人员会不断修复更新中的安全漏洞,如果不加注意,这些漏洞可能会被坏人利用。

”暗网里“(anwang.li)免责声明:暗网是黑客的家园。VPN和杀毒软件可能不足以保护您的设备安全,这取决于您访问的内容和与您交谈的对象。您应该始终保持警惕并了解浏览暗网的相关风险。

什么是Tor?

听说过Tor吗?它不是挥舞着锤子的北欧之神。它是一个强大的工具,对于那些冒险进入暗网的人来说是必不可少的。Tor是洋葱路由器(The Onion Router)的缩写,是一种独特的浏览器,旨在让您的在线状态保持匿名。

将Tor想象成一条互联网高速公路,但它不是从A点到B点的直线,而是一条穿过多个随机点的蜿蜒路径。您的数据,或更准确地说,数据的各层(因此名称中使用了“洋葱”一词)将被加密并通过世界各地的多个不同服务器发送。在每一个节点,一层加密都会被剥去,以揭示下一个目的地。重复此过程直到数据到达最终目的地。由于这种迂回的旅程,任何试图监视数据的人都无法追溯到您。

为什么Tor对于访问暗网至关重要?简而言之,Chrome或Firefox等标准浏览器无法访问.onion网站,即暗网网站。然而,Tor可以,同时还提供一定程度的匿名性。请记住,虽然Tor增强了隐私性,但并不能使您完全无法追踪,而使用VPN可以进一步增强您的安全性。

如何在PC个人电脑上访问暗网

第1步:下载并安装Tor浏览器

要从个人电脑开始暗网冒险,第一步是下载并安装Tor浏览器。将其视为您在暗网中导航的指南针,前往Tor项目官方网站。重要的是要从官方来源下载,以避免任何恶意版本的浏览器。在那里,选择适合您的操作系统(Windows、MacOS或Linux)的版本,下载并按照提示进行安装,就像任何其他浏览器一样。

第2步:在计算机上安全使用Tor的提示

安装了Tor以后,以下是一些安全使用的提示:

- 不要提供个人信息:尽可能避免分享任何可能与您的真实身份相关联的个人详细信息。

- 坚持使用合法网站:请记住,并非所有.onion网站都是安全或合法的。请远离任何提供非法服务或商品的网站。

- 禁用JavaScript:为了增强您的安全性,请考虑禁用JavaScript,因为它可能会被利用来泄露您的身份。您可以在Tor的安全设置中禁用JavaScript。

- 使用VPN:为了增加一层安全性,请确保在打开Tor浏览器之前连接您的VPN。

第3步:一些.onion网站及其提供的服务(仅限合法网站)

暗网并不全是黑暗的。有多个.onion网站提供一系列法律服务和资源。以下是一些:

ProPublica(https://p53lf57qovyuvwsc6xnrppyply3vtqm7l6pcobkmyqsiofyeznfu5uqd.onion):这是一个广受欢迎的非营利新闻编辑室的暗网版本,该新闻编辑室出于公共利益制作调查性新闻。

The Hidden Wiki(http://zqktlwiuavvvvqqt4ybvgvi7tyo4hjl5xgfuvpdf6otjiycgwqbym2qad.onion):.onion站点的导航,可帮助您在暗网中冲浪。

DuckDuckGo(https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion):一个注重隐私的搜索引擎,不会跟踪您的搜索,现在可以在暗网上使用。

Onion666暗网导航(http://666666666tjjjeweu5iikuj7hkpke5phvdylcless7g4dn6vma2xxcad.onion):一个支持多国语言的.onion网址导航,并且有各个暗网网站的点评。

SecureDrop(http://sdolvtfhatvsysc6l34d65ymdwxcujausv7k5jk4cy5ttzhjoi6fzvyd.onion):一个举报人提交系统,媒体组织可以安全地接受来自匿名来源的文件。

要在Android上访问暗网,您需要两个关键应用程序:VPN和Tor安卓浏览器。

第1步:安装并使用Tor浏览器

从GooglePlay商店下载Tor Browser。它是免费的,

打开后会将您的设备连接到Tor网络。该过程可能需要一些时间。

就像使用任何其他浏览器一样使用它,但请记住,它是您通往暗网的门户,因此请负责任地冲浪。

第2步:在Android上使用暗网时的安全措施

即使在Android设备上,暗网探索的基本规则也适用:

- 始终将VPN与Tor浏览器一起使用以增强安全性。

- 避免分享任何个人信息。

- 不要从暗网上下载任何内容。

- 坚持暗网的合法用途。

这样在Android设备上,您也可以安全地进入暗网。请记住,始终将安全置于好奇心之上。暗网是一个广阔、未知的领域——探索其深处时请注意安全。

最后的话

暗网不是游乐场。这是一个需要尊重、谨慎和了解所涉及的潜在风险的地方。它很像深海,有很多东西有待发现,但您必须始终意识到潜藏在海底的潜在危险。”暗网里“(anwang.li)提醒您请始终穿上您的数字救生衣(以VPN和其他安全措施的形式),并且永远不要忘记安全访问的规则。

常见的问题

访问暗网是否违法?

简单地访问暗网并不违法。然而,许多非法活动都在暗网上发生,例如买卖毒品、武器和被盗数据。参与这些活动是非法的,即使它们是在暗网上进行的。

浏览暗网时如何保持安全?

您可以采取多种措施来增强浏览暗网时的安全性。其中包括使用VPN来提供额外的安全保护、不随便透露您的个人信息、避免从暗网下载以及坚持使用合法且信誉良好的网站。

可以使用常规浏览器访问暗网吗?

不可以,Chrome、Safari或Firefox等常规浏览器无法访问.onion网站。访问这些.onion后缀的暗网网站需要Tor浏览器。

使用暗网是否存在任何风险?

是的,使用暗网存在多种风险。其中包括恶意软件和病毒等潜在的网络安全威胁、非法活动的暴露以及偶然发现令人不安的内容的可能性。浏览暗网时请务必采取预防措施以确保您的安全。

什么是VPN?为什么需要它来访问暗网?

VPN(即虚拟专用网络)可加密您的数据并隐藏您的IP地址,为您在浏览网页(包括暗网)时提供额外的安全保护和匿名性。VPN在暗网中特别有用,因为它可以帮助保护您免受潜在的监视和网络威胁。

暗网里

暗网里