2023年,暗网仍然是互联网的一个小的、隐蔽的部分,与非法活动有着密切的联系,应该谨慎对待。

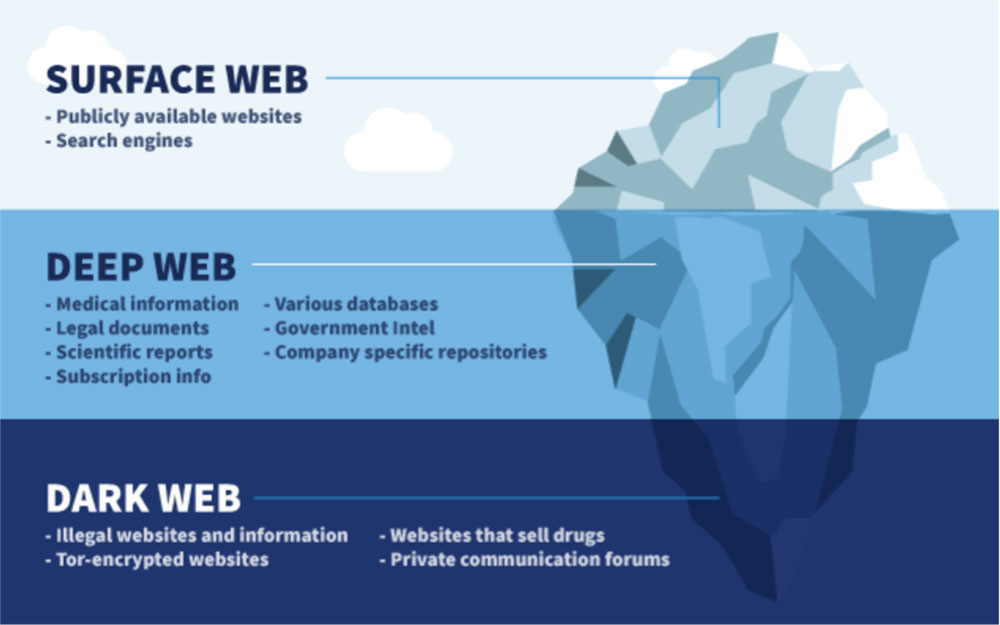

谈到互联网,我们中的大多数人都只停留在表面。我们每天所知道和使用的绝大部分是“表面网络”,其中包括可以通过Google或Bing等搜索引擎轻松访问的所有网站。但在表层网络之外存在一个更大、更神秘的领域,称为“深层网络”。在这个深层网络中,有一个更加隐秘和有争议的互联网角落,称为“暗网”。

那么,暗网到底是什么?要理解这一点,首先了解表层网络和深层网络之间的区别会很有帮助。表面网络是互联网中可供公众随时访问的部分。这是我们都熟悉并每天使用的互联网部分。另一方面,深层网络是互联网中未被搜索引擎索引的部分。深层网络不一定是邪恶的,但它也不容易被公众访问。

暗网是一种完全不同的动物。它是故意隐藏的深层网络的一小部分,只能通过特殊软件访问,例如Tor浏览器。暗网通常与非法活动相关联,并获得了一种“数字狂野西部”的美誉。

什么是暗网?

暗网是存在于加密网络上的网站和服务的集合,只有通过像Tor浏览器这样的特殊软件才能访问。这些网站和服务通常是匿名的,在执法和政府监督的范围之外运作。

暗网通常与贩毒、非法枪支销售和黑客服务等非法活动有关。然而,并非暗网上的所有活动都是非法的。例如,记者和活动家使用暗网来交流和共享信息,而不必担心政府的监视。此外,有些人使用暗网匿名购买合法商品和服务。

同样重要的是要明白,暗网并不是深网的同义词。如上所述,深层网络包括互联网中未被搜索引擎收录的任何部分,它不一定是邪恶的。例如,网上银行账户、电子邮件账户和受密码保护的网站都是深网的一部分。暗网是深网的一小部分,被刻意隐藏,往往与非法活动有关。

暗网也不同于“私网”,后者是存在于互联网中的私人连接网络。组织和个人经常使用这些连接以安全和私密的方式交流和共享信息。

此外,暗网不是物理位置或单个实体。它是存在于加密网络上的网站和服务的集合,只能通过Tor浏览器等特殊软件访问。

换句话说,暗网并不是整个深网,它不是一个物理位置,也不是一个单一的实体,暗网上的所有活动并非都是非法的。它是互联网的一小部分,与非法活动有关,但也是记者、活动家和其他寻求匿名和隐私的个人的工具。

您如何(安全地)进入暗网?

在您考虑连接到暗网之前,连接到可靠且安全的VPN至关重要。这样您就可以可靠地隐藏您的IP地址并加密您的互联网连接。虽然它们都提供加密,但VPN和Tor不是一回事。

连接到VPN后,访问暗网的第一步是下载并安装特殊软件,如Tor浏览器。该浏览器通过服务器网络路由您的Internet连接,使任何人都难以追踪您的活动。一旦安装了Tor浏览器,您就可以通过输入特定的.onion地址来访问暗网上的网站。

暗网地址,也称为洋葱URL,与常规网站地址(URL)不同,因为它们以“.onion”结尾,而不是通常的以“.com”或“.org”结尾。这些地址未被常规搜索引擎索引,因此无法通过典型的互联网搜索找到它们。

有几种方法可以找到暗网地址:

暗网导航:有一些导航列出了许多暗网网站的网址,例如英文的The Hidden Wiki或DarkWebLinks网站,中文的onion666网站。这些导航可以通过搜索引擎找到,但请注意,并非这些导航上的所有链接都可以安全使用。

社交媒体:一些暗网用户在Twitter或Reddit等社交媒体平台上分享洋葱URL。但是,这些链接可能未经验证,并可能导致非法或危险的站点。

朋友推荐:一些用户可能会通过个人推荐直接相互分享暗网地址。这可能比通过未经验证的导航或社交媒体帖子查找链接更安全,只要您信任共享链接的人。

值得注意的是,并非所有暗网的网站都是非法的,但有很多是非法的,而且很容易不小心撞到非法网站。因此,在访问暗网时一定要谨慎,只访问由可信来源推荐的网站。

此外,在访问暗网之前,在您的电脑上安装一个好的杀毒软件和防火墙软件也很重要,因为暗网上的许多网站都可能包含有害软件或者恶意木马。

暗网安全吗?合法吗?

简而言之,暗网不是一个安全的地方。它是非法活动的温床和网络犯罪分子的避风港。暗网的匿名性使得不法分子很容易操作而不必担心被抓到。此外,很难知道您在暗网上与谁打交道,因此很容易成为诈骗的受害者。

回顾一下,暗网只能通过特殊软件访问,并且通常与非法活动有关。虽然并非暗网上的所有活动都是非法的——进入暗网上也不违法——但它不是一个安全的地方,不建议在没有特定目的和谨慎的情况下访问它。此外,暗网上发生的许多活动都是非法的,执法机构正在积极监控暗网,以识别和起诉从事犯罪活动的人。

同样值得注意的是,暗网并不是互联网上唯一发生非法活动的地方。许多网络犯罪分子也在表面网络和深层网络上活动。然而,暗网确实提供了更高程度的匿名性,因此对那些希望从事非法活动的人来说是一个更具吸引力的选择。

暗网是互联网的一个小的、隐藏的部分,与非法活动有着密切的联系,应该谨慎对待。重要的是要意识到风险并理解仅仅因为暗网上的东西并不意味着它是合法的。请务必通过随时了解情况、使用网络安全产品和服务以及避免访问暗网来保护自己,除非您有特定的合法理由这样做。

暗网里

暗网里