SafetyDetectives 网络安全团队在暗网上发现了一家商店,声称内部人员可以访问 Telegram 服务器。

对于 2万美元的不可协商价格,商家声称可以“通过他们的员工”不受阻碍地访问 Telegram 服务器;换句话说,至少要感谢一位内部人士。

该交易报价是在全球卖家的暗网市场上发现的。然而,与暗网上的许多交易者一样,很难核实个人关于其非法产品和服务的声明。

Telegram 是一种流行的即时消息服务和应用程序。

Telegram 由 Pavel Durov 和 Nikolai Durov 创立,通过支持端到端的加密消息传递、语音和视频通话来重视安全性。

近年来,Telegram 已经从以消费者为中心转向也迎合企业用户。

Telegram 每月有超过 7 亿活跃用户,是全球下载次数最多的十大应用程序之一。

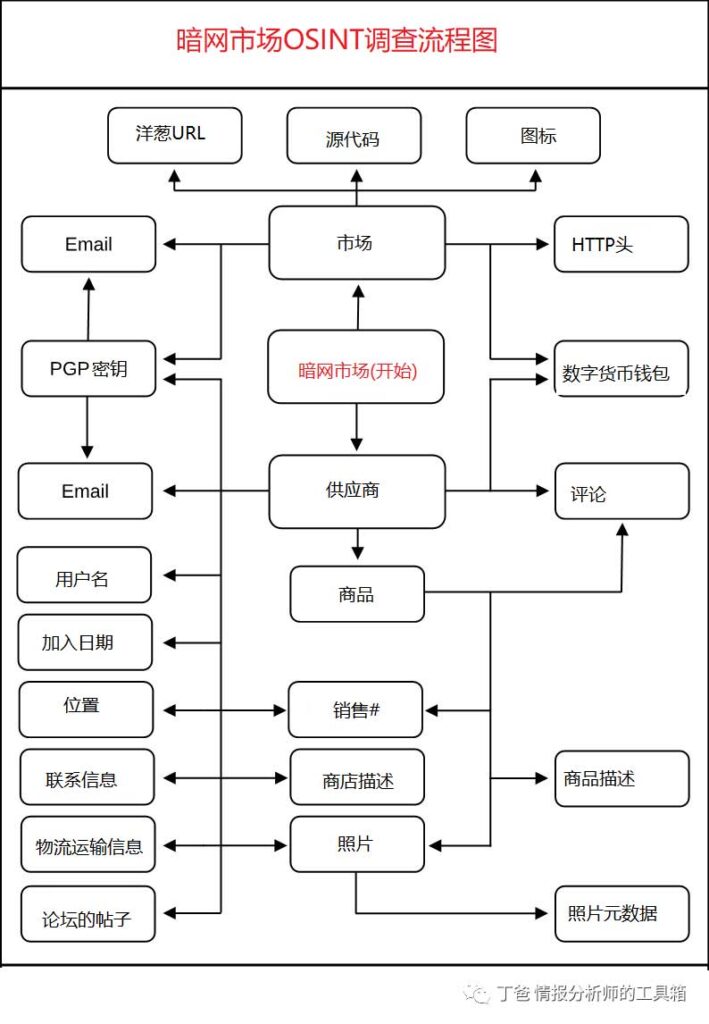

发现泄漏的市场是一个暗网市场,无法在表层的网络上访问。它包括非法软件、破解工具、被盗数据库、卡片数据转储、毒品、假币、武器和电子产品。

该市场声称,如果客户选择“买方保护”,它可以将付款保存在托管账户中。

然而,根据活动提要,与众多商店和订单相关的正面和负面评论混合在一起。

声称可以访问Telegram服务器的帖子的截图。

供应商的“展示”广告声称他们可以提供对 Telegram 服务器的访问。

大约六个月的往来信件摆在桌面上,据称是由内部员工提供的。

广告上写着:

“访问电报服务器。我可以通过我的员工访问 Telegram 服务器。我可以为您获取任何信息!

昂贵的!

20000 美元!

如果您经济上无力支付,请不要写信!黑客电报是不可能的!所有信息均来自服务器!

时间 2-4 天!”

供应商补充说,该列表与帐户或频道盗窃无关,并且不提供远程访问。

相反,“我们提供六个月的通信档案”,以及属于活跃用户的 IP 地址和注册手机号码。

无法确定有多少用户或 Telegram 服务器会受到影响。

但是,如果供应商的声明属实,则内部 Telegram 网络中的内部人员将能够窃取日志并泄露用户数据。

违反这种方式的潜在行为也会破坏公司的隐私 USP(即 Telegram 作为安全消息传递应用程序的声誉)。

此外,交易员坚称没有发生黑客攻击。

确定此销售报价的合法性并不容易。

暗网市场充斥着诈骗和欺诈,在这种情况下,卖家的商店被定位为加利福尼亚州旧金山,只有三颗星的信誉。

SafetyDetectives 不断在暗网上寻找新的犯罪和欺诈产品。

我们搜索新的市场,寻找表明最近盗窃、漏洞或主动攻击的列表,以便及时了解网络欺诈者和犯罪分子的最新活动。

作为道德研究人员,确定声明的真实性存在局限性,因为我们无法了解暗网上发布的原始数据的内容。

尽管如此,我们仍然保持警惕,检测和报告暗网论坛上涉嫌的漏洞。

不幸的是,当第三方持有您的数据时,当组织公开信息时,您将无法控制。

但是,这里有一些预防性提示和指导,可帮助您了解在您意识到数据泄露后会发生什么。

- 请注意您提供的信息以及提供给谁的信息。

- 通过在地址栏中查找HTTPS和/或关闭的锁来检查您所在的网站是否安全。这表明通信至少具有基本级别的加密。如果您还使用VPN来掩饰和保护您的在线活动,那将会有所帮助。

- 只在网上透露您认为不会被用来对付您的内容。避免共享或发布敏感的 PII、图像或个人偏好,如果公开这些内容可能会带来麻烦。

- 通过组合字母、数字和符号来创建安全密码,并考虑使用密码柜来安全地存储复杂组合。

- 除非您知道发件人是合法的,否则不要点击链接或回复电子邮件。

- 欺诈性链接可以将您带到恶意网站或使您暴露于漏洞利用工具包,而网络钓鱼电子邮件旨在窃取您的信息。

- 仔细检查任何社交媒体帐户(即使是您不再使用的帐户),以确保您的帖子和个人详细信息的隐私只对您信任的人可见。

- 避免在不安全的 WiFi 网络上使用信用卡信息和输入密码。

暗网里

暗网里