人们不喜欢互联网的很多东西都被归入“暗网”——但它到底是什么? 如果我们告诉您,秘密 Tor 网络上只有 1.5% 的流量属于暗网类别,该怎么办? 这只是科技版的恶魔吗? 人们应该有多担心?

为了帮助区分事实与虚构,我们考虑了证据并询问了专家。 以下是您可能错过的有关 2024 年暗网的 10 件事。

暗网是什么意思?

暗网到底是什么? 您听说过以下谣言:毒品窝点、欺诈中心、网络犯罪市场、可怕的滥用内容; 其中有多少是真实的?

当然,其中一些。

Securin 首席产品与技术官 Kiran Chinnagangannagari 表示:

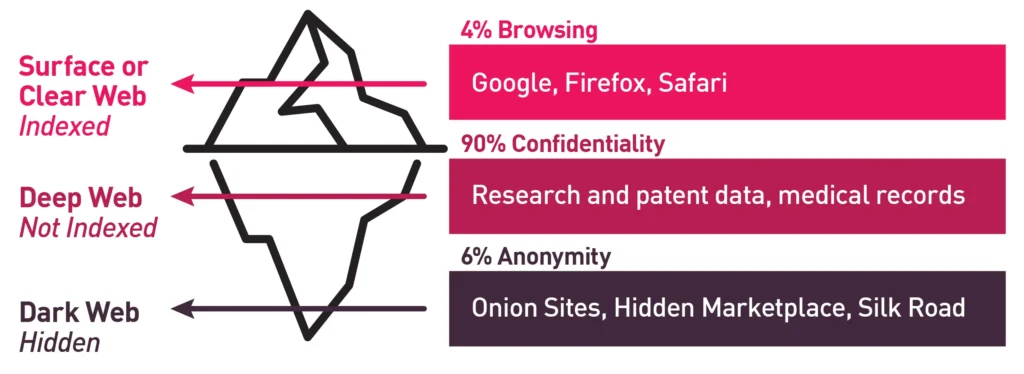

“将互联网想象成一座冰山。 可通过常规搜索引擎访问的可见部分是表面网络。 它的下面是深层网络,由不被搜索引擎索引的数据库和私人网络组成。 更深层次的仍然是暗网,只能通过 Tor 等专门软件才能访问。”

如何进入暗网? 访问暗网的最快方法是下载并安装 Tor 暗网浏览器。 它通过 Tor 网络路由您的流量,授予对网络最深层的访问权限。

然而,这个底层是大多数不好的事情发生的地方。

Tor 网络经常被用来托管涉及贩毒、黑客、被盗数据交易等非法活动的暗网网站和论坛。

即使考虑到这些负面因素,仔细观察也会发现矛盾的混合体。 它既大又小。 混乱而高度组织化。

在犯罪和狡猾的交易中,有足够多的证据表明暗网是一个净积极的因素。

那么,如果你进入暗网会发生什么? 让我们仔细看看。

关于暗网你可能不知道的 10 件事

1. 有大有小

如果将未索引的深层网络纳入计算中,那么暗网看起来会很大。 数据显示,其数据总大小约为 7500 TB,而表面网络的数据总大小约为 20 TB。 这意味着我们所说的互联网的 90-95% 是隐藏在公众视野之外的。

根据您对隐私权的立场,这个数字可能会令人担忧。 但真正的暗网——让执法和网络安全团队彻夜难眠的暗网——要小得多。

伦敦国王学院的一项研究检查了 2700 多个暗网网站,发现大约 60% 托管不良内容。

作为所有在线活动的一部分,这几乎算不上一个小问题,暗网占互联网总量的比例不到 5%。

2. 一开始,一切都很好。大部分仍然是。

SlashNext Security 的现场首席技术官 Stephen Kowski 表示:“暗网讨论中经常遗漏的一个令人惊讶的方面是,其内容和活动的很大一部分实际上是合法的。”

“许多记者、活动人士和隐私倡导者依靠暗网的匿名性来确保安全和不受审查的沟通,尤其是在专制政权中。”

事实上,Tor 背后的初衷是掩盖通信并保护在独裁政权背后活动的美国特工和持不同政见者的身份。

Freenet(现为 Hyphanet)是另一个因其匿名功能而受到犯罪分子青睐的网络,最初的推出是为了保护言论自由和打击审查制度。

3. 人工智能正在重塑它

大型语言模型(LLM)在表面网络上风靡一时,暗网参与者也接受了它们。 网络安全研究人员已经发现网络阴暗角落中 ChatGPT 克隆的广告激增。

卡巴斯基 2024 年 1 月的一份报告发现,有超过 3000 个暗网帖子讨论 ChatGPT 和 LLM 如何用于犯罪目的。

其中一个版本名为 FraudGPT,旨在诱骗人们分享个人或财务信息。

另一种称为 WormGPT,可用于运行人工智能驱动的网络钓鱼活动并执行商业电子邮件泄露 (BEC) 攻击。

订阅费每月低至 100-200 美元。

4. 无人控制

Securin 的 Chinnagangannagari 表示,Tor 的开放网络服务器允许暗网作为去中心化实体运行,而无需总体权威或组织。 这种分层的复杂性也使得暗网对手难以被击败。

“它缺乏中心弱点,使得当局使用传统方法进行渗透更具挑战性,”他说。

“通过由全球志愿者管理的迷宫般的代理服务器引导网络流量,Tor 掩盖了用户的 IP 地址,使他们几乎无法追踪,其隐私和匿名程度在表面网络上是不可能实现的。”

5. 然而它却是高度组织化的

关于暗网的一个常见误解是它是混乱的。

ZeroFox 副总裁兼杰出情报研究员 AJ Nash 表示:“事实并非如此。” “这是一个组织良好、结构化的生态系统,有不同的层级和角色负责特定的事情。”

暗网由网络犯罪地下经济供应链组成,从扫描未受保护组织网络是否存在漏洞的初始访问经纪人 (IAB),到向其出售情报的勒索软件运营商。 他补充道:

“暗网是地上经济的镜像,供给和需求都很重要,行为准则得到遵守,执法也很猖獗。”

6. 它正在不断发展

除了 Tor 和 Freenet/Hyphanet 之外,暗网正在将其触角延伸到其他应用程序并呈现出新的形式。

Flare 高级产品专家 Nick Ascoli 表示,网络犯罪分子越来越多地转向 Telegram、Signal、Sessions 和 Tox 等流行的加密消息服务来开展活动。

“团体举办 Telegram 群聊并分享更新、计划和被盗数据的情况并不罕见,”他说。 “这些群聊通常是免费的,任何拥有该应用程序的人都可以加入。”

7. 术语正在扩展

暗网有时与深网和暗网互换使用。 网络安全研究人员现在开始将在可疑司法管辖区托管的网站纳入其定义中。

Fortinet 的 FortiGuard 实验室的网络安全研究员和从业者 Aamir Lakhani 表示,暗网现在可以包括“在国际执法影响力很小的国家/地区托管的网站和论坛”,所有这些“都可以通过以下方式访问”: 一个普通的网络浏览器。”

他补充道,2023 年,网络犯罪分子在热门暗网论坛上分享了大约 3000 个数据泄露事件,而 Telegram 上则讨论了 237 个不同的漏洞以及如何利用它们。

8. 它有秘密特工

暗网已成为非法销售窃取数据的代名词。 鲜为人知的是,其中有多少违规行为是由“坏机器人”促成的,“坏机器人”是自动化的暗网代理,它们冒险进入表面网络利用漏洞并窃取个人信息。

Imperva(泰雷兹旗下)应用安全专家 Erez Hasson 表示,不良机器人正在成为更令人担忧的问题。

“它们目前占所有互联网流量的 32%,”他说,“并且它们用来逃避检测的手段变得越来越复杂,使得传统的安全工具变得过时。”

他指出,数据泄露的最新记录与机器人攻击的增加之间存在密切相关性。 2022 年 8 月,Imperva 记录了过去两年中最多的机器人攻击次数,而同期全球数据泄露事件增加了 70%。

9. 毒品销售占主导地位

非法毒品的销售占暗网上交易的一半以上,使其成为网络黑社会的第一大商品。

匈牙利研究人员发现,处方药和大麻约占暗网销售药物的一半,LSD 和 MDMA 占另外 20%。

10. 加密货币是当地货币

由于它们具有内置的匿名功能,98% 的暗网交易都是以比特币 (BTC) 或以太坊 (ETH) 等加密货币进行的。

根据最新的 Chainalysis 2024 年加密货币犯罪趋势报告,“某些形式的非法加密货币活动,例如暗网市场销售和勒索软件勒索,仍然主要发生在比特币中。 其他的,比如与受制裁实体相关的诈骗和交易,已经转向稳定币。”

暗网市场和欺诈商店的收入在 2022 年出现下降。Chainalysis 估计,2022 年暗网市场总收入为 15 亿美元,低于 2021 年的 31 亿美元。

尽管如此,暗网市场仍然是最突出的加密货币犯罪形式之一,其收入在 2023 年有所增长。Chainalysis 指出:“整个行业正在反弹,总收入回升至 2021 年的高点。”

最大的威胁

那么那些可怕的都市神话呢? 令人高兴的是,红色房间(红房子)似乎并不存在,而雇佣谋杀网站虽然令人恐惧,但只是精心设计的骗局。

2024 年,暗网行为者对个人和组织构成的威胁将是真实的。

Imperva 的哈森警告说,企业需要保持警惕,因为暗网使网络犯罪成为一种服务 (CaaS),从而大大降低了欺诈者和窃贼的进入门槛。 他说:

“只需花费 5 美元,就可以在暗网上发起有针对性的分布式拒绝服务 (DDoS) 攻击,利用僵尸网络通过来自众多来源的流量淹没特定网站。”

在网络犯罪借鉴合法经济思想的另一个例子中,ZeroFox 的纳什指出,暗网组织之间的合作热情不断高涨。

“这些组织之间存在大量的异花授粉,这有助于为网络犯罪分子提供结构化操作以增加利润。 我们已经开始看到他们之间的沟通方式发生了转变,从公共领域转向建立关系和附属计划,以协同 IAB 和勒索软件运营商,”他说。

Zscaler 全球副总裁兼首席信息安全官 Sam Curry 告诉 Techopedia,保护公司免受暗网威胁“并不是在这里筛选信用卡号码或惹恼那里的员工。 它应该尊重互联网对商业的自然使用。”

如果护栏到位,“让交通保持在正确的道路上,同时尊重隐私和所有人的权利”,这是可能的。

底线:谨慎行事

您应该冒险进入暗网吗? 如果您是一个临时网络用户,可能不会。 有一些合法的用例——隐私、匿名和举报人保护作为完全合理的方式来利用它来做好事——但也有很多不好的地方。

Menlo Security 的网络安全专家 Ngoc Bui 表示:“虽然暗网上的一切不再让我感到震惊,但我始终对自己的研究深度保持谨慎。”

她补充道,创伤性经历可能会发生,比如错误地点击了一个看似勒索软件的博客,“结果却发现了人类行为中最黑暗的一面。”

“一旦你走得太深,你就会在探索暗网的兔子洞时变得更加谨慎,”Bui 总结道。

暗网里

暗网里