勒索软件正在快速变化。过去三个月,勒索软件生态系统发生了戏剧性的变化,包括LockBit的勒索软件博客被关闭、BlackCat退出生态系统以及几个较小的勒索软件团体的出现。

首先,我们将介绍勒索软件组织和附属机构如何合作。然后我们将深入探讨联盟竞争(生态系统的关键驱动力)、勒索软件在2024年将如何变化以及接下来可能会发生什么。

勒索软件团体和附属机构:复杂的供应链

随着网络犯罪生态系统的发展,它也变得更加复杂,许多不同的参与者在复杂的供应链中扮演着各自的角色。

有必要解释一下勒索软件生态系统是如何运作的。勒索软件即服务(RaaS)已成为大型勒索软件集团的主导商业模式。

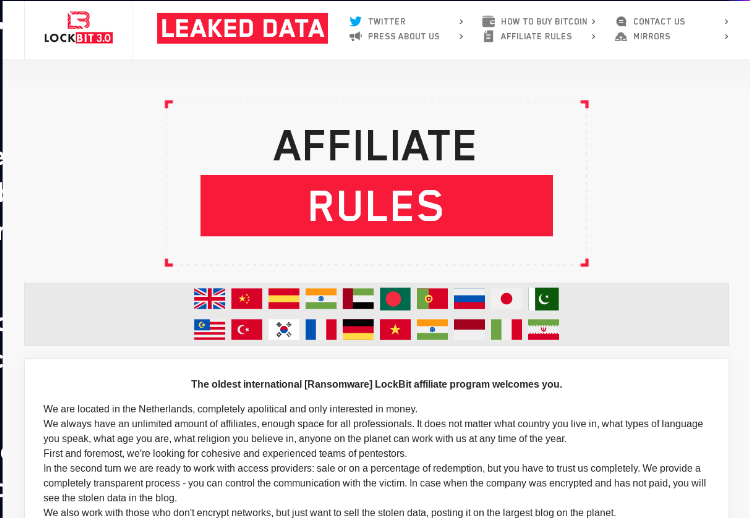

在这种模式下,RaaS团体专注于开发新颖的勒索软件代码并吸引附属机构。勒索软件附属机构与更广泛的组织合作,破坏IT基础设施并分发勒索软件,然后勒索费用本身通常由RaaS提供者进行协商。

这种模型对运营商和附属机构都很有效,并且被LockBit和BlackCat所使用,这两个最大的组织在2023年就造成了多起勒索软件攻击。

让附属机构付出辛勤的努力来执行成功的攻击,可以使该组织能够更快地扩展规模,并且比以往任何时候都能够牵涉到更多的受害者,同时还能够继续在其勒索软件代码上进行创新。

附属机构本身依赖其他供应链来有效地实施攻击。在许多情况下,我们看到附属机构从另一种类型的暗网威胁参与者处获取访问权限-初始访问代理(IAB)。

团伙间的联盟竞争

为了争取最优秀的附属机构是一项困难而复杂的事情。勒索软件即服务团体面临着与合法企业相同的困境,他们需要附属机构来使模型发挥作用,并且必须在价格和质量上竞争以吸引最好的附属机构。

这导致了一个高度竞争的生态系统,其中最大的勒索软件组织试图为潜在的附属机构提供比其他组织更大份额的成功赎金和更少的限制,以赢得最复杂的附属机构。事实上,LockBit甚至从其他威胁参与者那里购买了对企业IT环境的特权访问权限,并将其分发给附属机构,尽管这大大降低了LockBit的潜在回报。

勒索软件生态系统为何发生变化?

过去四个月见证了景观的戏剧性变化。首先,BlackCat的勒索博客在2023年12月被关闭。这导致BlackCat建立了一个新的博客,并宣布他们将提高支付给附属机构的赎金份额至90%,这是一个相当大的增加,很可能反映了他们对保留顶级附属机构的能力不安全的担忧。

随后,LockBit的博客于2024年2月被关闭。值得注意的是,虽然基础设施遭到破坏,但这些组织本身仍然逍遥法外。执法部门完全阻止这些组织活动的能力是有限的,但取缔会对附属生态系统产生重大影响。

成为一个大型组织既有利又有弊。附属机构希望与拥有良好勒索软件代码并且看起来稳定的既定组织合作。由于RaaS组织通常会支付成功赎金,因此与不稳定的组织合作风险很高。

然而,大型团体也成为执法行动的重要目标。通过取缔LockBit和BlackCat,执法部门降低了对这两个组织附属机构的信心。

附属机构信心下降可能是BlackCat退出勒索软件生态系统的原因之一,据称BlackCat拒绝向关联公司支付成功针对美国一家主要医疗保健实体支付2200万美元的赎金。

声誉在网络犯罪中至关重要

勒索软件团体靠声誉运作;在网络犯罪世界中,信任是不存在的,欺诈行为非常普遍。勒索软件组织想要拥有具有深厚技术技能的才华横溢的附属机构,需要随着时间的推移建立并赢得信任,并将这种信任与他们的“品牌”联系起来。

勒索软件组织需要无懈可击的光环才能成功开展业务。对于附属公司来说,删除代表着生存威胁,执法部门可能会获得足够的信息来识别他们的个人身份。

同样,如果该组织的受害者认为执法部门可能会破坏基础设施并提供解密密钥,他们将受到极大的不利影响,从而进一步削弱附属机构与该组织合作的积极性。

事情将走向何方?

勒索软件可能不会很快消失,但我们确实预计生态系统会发生重大变化。摧毁勒索软件基础设施肯定会对受影响的群体造成暂时的破坏,但它不会永久影响由成百上千个附属机构驱动的生态系统。

如果历史是任何指南,我们可能会看到勒索软件生态系统的分裂。2022年,Raid Forums被执法部门关闭,这导致许多新的较小的暗网论坛出现,因为逃离的用户形成了自己的社区。

BlackCat的退出和LockBit的关闭造成的突然冲击可能会在勒索软件生态系统中导致类似的现象,因为附属机构失去了对大型团体的信任,转而选择运营自己的小型组织。

这对企业安全有什么影响?

短期内,随着生态系统转变为新范式,勒索软件的威胁可能会有所减弱。无论生态系统如何变化,相同的蓝队建议都可以帮助组织降低发生高影响事件的风险。我们建议组织:

对窃取者日志和泄露的凭证进行广泛监控:基于身份的攻击是威胁组织用来危害企业IT环境的主要途径之一。确保您的组织对数百个网络犯罪社区进行广泛的暗网监控,在这些社区中出售和共享窃取者日志和泄露的凭据。

修补已知的漏洞:许多勒索软件附属机构通过组织延迟修补的已知漏洞获得初始访问权限。在补丁管理计划中优先考虑面向外部的资产上当前被利用的漏洞。

在所有企业应用程序上使用MFA/2FA:我们建议公司对所有内部SaaS和企业应用程序实施2FA控制。由于SIM交换的风险始终存在,因此身份验证应用程序比短信效果更好。

暗网里

暗网里